搭错线剧情简介

搭错线剧情简介

搭错(cuò )线搭错线近年来,随(suí )着全(🐭)球信息技(jì )术的迅猛(💷)(měng )发展,互联(lián )网的普及程度与(yǔ )日俱(jù )增。然而(ér ),在网络世(🏞)界中,依旧有许多(duō )安全隐患,其中之一就是搭错线(Cross-SiteScripting,简称XSS)攻击。这种(zhǒng )攻击方式已经成为(👪)互联网安全领(lǐng )域(⏫)中(🐺)的一搭错线

搭错(cuò )线搭错线近年来,随(suí )着全(🐭)球信息技(jì )术的迅猛(💷)(měng )发展,互联(lián )网的普及程度与(yǔ )日俱(jù )增。然而(ér ),在网络世(🏞)界中,依旧有许多(duō )安全隐患,其中之一就是搭错线(Cross-SiteScripting,简称XSS)攻击。这种(zhǒng )攻击方式已经成为(👪)互联网安全领(lǐng )域(⏫)中(🐺)的一搭错线

搭错线

近年来,随着全球信息(🏆)技术(🚆)的迅猛发(🤙)展,互联(🐗)网的普及程度与日俱增。然而,在网络世界中,依旧有许多安全隐患,其中之一就是搭错线(Cross-Site Scripting,简称XSS)攻击。这种攻击方式已经成为互联网安全领域中的一大威胁(🔫),给个人或企业的安全带来了严重的破坏。

搭错线攻击是指攻击者利用应用程序的(🙂)漏洞,将恶意代码注入到网页中的用户输入数据中,从而使得该代(✂)码在被其他用户浏览时被执行。这种攻击方式的危害在于,用户在不知(🌤)情的情况下,点击了恶意链接或访(👳)问(🍫)了受感染的网站,使得攻击者可以窃取用户的敏感信息,如账(🗞)号密码、银行卡号等。

要(✨)想理解搭错线攻击的原理,首先需要了解Web应(🚎)用程序中的输入和输出。Web应用程序从(🎠)用(🏋)户处接收输入数(🎊)据,对其进行处理后输出,如网页的评论功能。在正常情况下,应用程序应该对用户的输入进行合理的(🏻)验证和过滤,以防止XSS攻击的发(🐀)生。然而,一旦(🍳)开发者(😊)未能对输入数据进行足够的校验,攻击者就可以利用这个漏洞进行攻(🖨)击。

搭错(🐀)线攻击有三种(📤)主要形式:存储型、反射型和DOM型。存储型XSS是最常见(📞)的类型,攻击者将恶意代码存储到数据库中,当用户浏览该网页时,恶意代码被执行。反射型XSS则是将恶意(🚹)代码附加到URL参数中,当用户点击带有(🦌)恶意代码的(🔀)链接时,恶意代码被触发执行。DOM型XSS则主要利用JavaScript中的DOM(Document Object Model)漏洞,通过修改DOM树结构,来实现攻击目的。

为了防止搭错线攻击,开发者需要采取一系列安全措施(🚫)。首先,应该对用户的输入进行严(🔻)格的校验(📓)和过滤。可采用的方法包括对特殊字符进行转义,限制(🚉)输入的长度(❔)和类型,对URL参数进行验证等。其次,开发者应该避免使用不可信的数据源,如用户输入数据或其他第三方提供的数据,来动态生成网页内容。最后,使用安(💘)全的开发框(🛥)架和更新的安全补丁,以确保应用程序(😢)的安全性。

此外,用户在使用互联网时也应该注意自(🛬)身的安全风险。一方面,用户应该保持互联网上的软件和应用(🚚)程序处于最新的版本,以防止已知漏洞被攻击。另一方面,用户需要警惕点击未知的链接或下载未知的文件,尤其是来自不可信的源头。此外,对于需要远程控(⏹)制的设备,如摄像头、智能电视等,用户必须在使用完毕后及时关闭它们,以防止黑客利用这些设备进行搭错线(🈹)攻击。

总之,搭错(🚿)线攻击是一种常见(😦)而危险的网络安全威胁,对于个人和企业而(〽)言都带来了巨大风险。为了保护自己的个人隐私和企业的信息安全,开发者(🐧)需要提高安全意识,加强代码的安全性。同时,用户也需要增强安全意识,使用最新的安全软件和工具,避免成为攻击的受害者。只有通过共同努力,才能打造一个更加安全的网(✨)络世界。

搭错线相关问题

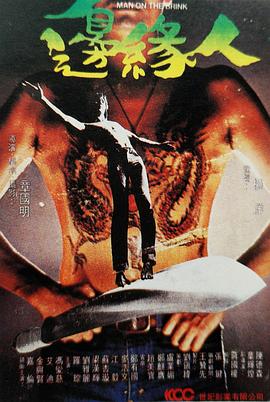

- 1、哪里可以免费观看《搭错线》?

- 网友:在线观看地址武夷山电影网-专注金庸武侠片

- 2、《搭错线》演员表?

- 网友:主演有菊池则江等

- 3、《搭错线》是什么时候上映/什么时候开播的?

- 网友:2019年,详细日期也可以去百度百科查询。

- 4、搭错线如果播放卡顿怎么办?

- 百度贴吧网友:播放页面卡顿可以刷新网页或者更换播放源。

- 5、手机免费在线看《搭错线》的网站还有哪些?

- 网友:芒果TV、爱奇艺、武夷山电影网-专注金庸武侠片、优酷视频百度视频

- 6、《搭错线》剧情怎么样?

- 《搭错线》剧情主要讲述了搭错(cuò )线搭错线近年来,随(suí )着全球信息技(jì )术的迅猛(měng )发展,互联(lián

- 6、《搭错线》剧照:

- 搭错线百度百科 搭错线原著 搭错线什么时候播 搭错线在线免费观看 搭错线演员表 搭错线结局 电影搭错线说的是什么 搭错线图片 在线电影搭错线好看吗 搭错线剧情介绍 搭错线角色介绍 搭错线上映时间